Cryptconfig: Unterschied zwischen den Versionen

Gehrke (Diskussion | Beiträge) (→Anwendung über die Kommandozeile) |

Gehrke (Diskussion | Beiträge) K (→Anwendung über die Kommandozeile) |

||

| Zeile 22: | Zeile 22: | ||

*Zugriff via cryptconfig | *Zugriff via cryptconfig | ||

*Zugriff via [[dm-crypt]] (luksSetup) | *Zugriff via [[dm-crypt]] (luksSetup) | ||

| − | Der Weg über ''cryptconfig'' ist möglicherweise etwas einfacher, aber spezifisch für die Distributionen von SUSE. Die zweite Variante ist allgemein anwendbar und kann somit mit jeder beliebigen Linux-Distribution durchgeführt werden, solange | + | Der Weg über ''cryptconfig'' ist möglicherweise etwas einfacher, aber spezifisch für die Distributionen von SUSE. Die zweite Variante ist allgemein anwendbar und kann somit mit jeder beliebigen Linux-Distribution durchgeführt werden, solange diese LUKS unterstützt. |

==Funktionalität== | ==Funktionalität== | ||

Version vom 22. Januar 2015, 07:16 Uhr

| Achtung dieser Artikel ist noch in Arbeit und dient vorläufig nur als Vorlage. Dieser Beitrag zu Linux oder der Abschnitt ist in Bearbeitung. Weitere Informationen findest du hier. Der Ersteller arbeitet an dem Beitrag oder Abschnitt und entsorgt den Wartungsbaustein spätestens 3 Tage nach der letzten Bearbeitung. Änderungen außer Rechtschreibkorrekturen ohne Absprache mit dem Urspungsautor sind möglichst zu vermeiden, solange dieser Baustein noch innerhalb der genannten Frist aktiviert ist. |

--Gehrke (Diskussion) 22:27, 21. Jan. 2015 (CET)

cryptconfig ist ein Wrapper, welcher das Handling von LUKS vereinfachen soll. Es wurde von SUSE entwickelt für den Einsatz in YaST. Dort wird es dazu verwendet, verschlüsselte home-Verzeichnisse zu erstellen und zu löschen oder deren Größe zu verändern.

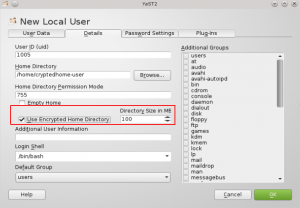

Anwendung in YaST

Im Konfigurationswerkzeug YaST ist es möglich, beim Anlegen von Benutzern oder Verändern von Eigenschaften die Verwendung eines verschlüsselten home-Verzeichnisses zu bestimmen. Als Resultat wird dabei ein LUKS-Container in der angegebenen Größe erzeugt. Die Größe dieses Containers kann an dieser Stelle auch verändert werden. Der Screenshot zeigt den entsprechenden Dialog.

Im wesentlichen wird dabei ein Image-File (der LUKS-Container) in der angegebenen Größe erzeugt. Dazu passend ein Key-File als Schlüssel, welches mit dem Login-Password des jeweiligen Users entschlüsselt werden muss:

# ls -l /home drwxr-xr-x 7 cryptedhome-user users 4096 Jan 22 07:47 cryptedhome-user -rw------- 1 cryptedhome-user root 104857601 Jan 22 07:47 cryptedhome-user.img -rw------- 1 cryptedhome-user root 288 Jan 22 07:47 cryptedhome-user.key

Die Daten im gleichnamigen Verzeichnis werden nicht verschlüsselt.

Für den Anwender ist das Verfahren im Wesentlichen transparent. Im Laufe der üblichen Arbeiten mit dem System bemerkt er nichts von der Existenz des verschlüsselten Datenspeichers, insbesondere entfällt die sonst notwendige Eingabe eines zusätzlichen Passwortes.

Anwendung über die Kommandozeile

In bestimmten Fällen kann es notwendig sein, auf die Daten innerhalb des LUKS-Containers direkt zuzugreifen. Dies kann auf zwei Wegen durchgeführt werden, wobei beide Wege voraussetzen, dass neben den beiden erzeugten Dateien (Image + Key) auch das Passwort des Users bekannt ist.

- Zugriff via cryptconfig

- Zugriff via dm-crypt (luksSetup)

Der Weg über cryptconfig ist möglicherweise etwas einfacher, aber spezifisch für die Distributionen von SUSE. Die zweite Variante ist allgemein anwendbar und kann somit mit jeder beliebigen Linux-Distribution durchgeführt werden, solange diese LUKS unterstützt.

Funktionalität

usage: cryptconfig [COMMAND] [COMMAND-OPTIONS] arg1 arg2... COMMANDS enlarge-image Enlarge a disk image and it's file system close Close devices using a LUKS image make-ehd Create an encrypted home directory image and image key create-image Create an arbitrary LUKS image passwd Change the password used to encrypt/decrypt a key file pd-add Add public data open Open a LUKS image format Create a LUKS partition on a device pd-remove Remove public data pm-disable Disable pam_mount with encrypted home directories create-key Create a new key that can be added to a LUKS image pm-enable Enable pam_mount with encrypted home directories You can run cryptconfig [COMMAND] --help for more information on a command.